A defesa de suco de iOS e Android tem sido menor para ignorar anos

Todas as três das três técnicas de escolha derrotam o Android Jose Jacking Jacking. Um deles também trabalha contra essas defesas nos dispositivos da Apple. Nos três, o carregador funciona como um host USB para mobilizar os indicadores de verificação no telefone alvo.

Os ataques exploram várias fraquezas no sistema operacional, que permitem que o carregador injete “eventos de entrada” em uma injeção autônoma que possa inserir o texto ou os botões de clique indicar na tela como o usuário o fez diretamente no telefone. Nesses três, o carregador acaba recebendo dois canais conceituais no telefone: (1) uma entrada que permite que o consentimento do usuário acelere e (2) a conexão dos arquivos que podem roubar arquivos.

Um exemplo de ataques eleitorais. (1) O dispositivo afetado está conectado a um carregador malicioso. (2) O carregador define um canal de entrada adicional. (3) O carregador inicia a conexão de dados. Isso requer consentimento do usuário para confirmar. (4) O carregador usa o canal de entrada para fingir o consentimento do usuário.

Crédito: Drasch Bachar et al.

É um teclado, é um anfitrião, é ambos

O suco subjacente do Apple e o Google Jutfius, nas variações eleitorais, começa como um teclado USB do carregador ou um dispositivo periférico da mesma forma. Ele envia a entrada do teclado para o USB que solicita prensas de teclas fáceis, como setas para cima ou para baixo, mas ainda mais complexas combinações de teclas que mobilizam as configurações ou abrem a barra de status.

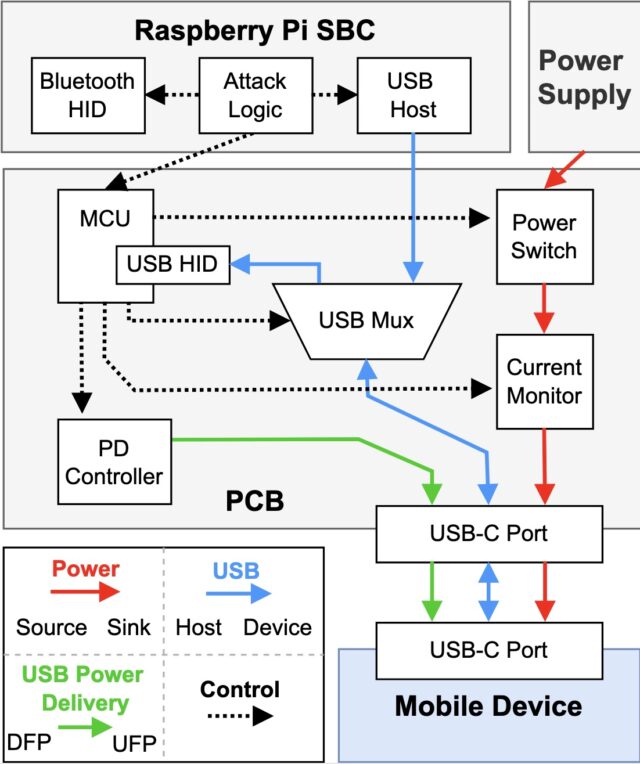

A entrada configura uma conexão Bluetooth do outro teclado manto escondido dentro do carregador malicioso. O carregador então usa Fonte de energia USBOs conectores USB-C possuem um padrão disponível que permite que os dispositivos para outras ferramentas ou recebam eletricidade, dependendo das mensagens que trocam, esse processo é conhecido como troca de rolos de dados USB PD.

Um carregador de massacre artificial. As linhas USB bilaterais permitem alterar o papel dos dados.

Crédito: Drasch Bachar et al.

Com o carregador agora trabalhando como host, ele aciona um diálogo de acesso a arquivos. Ao mesmo tempo, o carregador ainda mantém seu papel de dispositivo periférico que atua como um teclado Bluetooth que aprova um diálogo de acesso a arquivos.

Etapas completas para o ataque fornecido no artigo Usenic, são:

1. O dispositivo afetado está conectado a um carregador malicioso. A tela do dispositivo está aberta.

2. Em um momento razoável, o carregador usa Rolo de dados PD USB (DR). O dispositivo móvel agora funciona como um host USB, o carregador usa como um dispositivo de entrada USB.

3. O carregador desenvolve entrada para garantir que a BT esteja ativa.

4. O dispositivo móvel carregador visita a tela do par BT nas configurações do sistema do sistema para descobrir.

5. O carregador começa a anunciar como um dispositivo de entrada BT.

6. Ao examinar constantemente os dispositivos Bluetooth recém -descobertos, o dispositivo móvel carregador identifica o endereço do dispositivo BT e inicia o par.

7. Através do dispositivo de entrada USB, o carregador aceita diálogo de pares sim/não aparecendo no dispositivo móvel. O dispositivo de entrada Bluetooth está agora conectado.

8. O carregador envia outra troca USB PD DR. Agora é host USB e o dispositivo móvel é o dispositivo USB.

9. Como host USB, o carregador inicia a conexão de dados.

10. Através do dispositivo de entrada Bluetooth, o carregador confirma sua conexão de dados no dispositivo móvel.

Essa técnica trabalha contra todos, exceto um dos 11 modelos de telefone, no qual é um dispositivo Android que opera o OS Fentch Vivo, que não suporta totalmente o protocolo PD USB. Os ataques contra os 10 modelos restantes dependem do modelo do modelo de telefone, é preciso de 25 a 25 a 30 segundos para definir o par Bluetooth. O invasor lê o acesso ao arquivo armazenado no dispositivo até que ele esteja conectado ao carregador.